pfSense – Trabalhando com VLAN com 1 interface de rede

Fala galera, beleza?

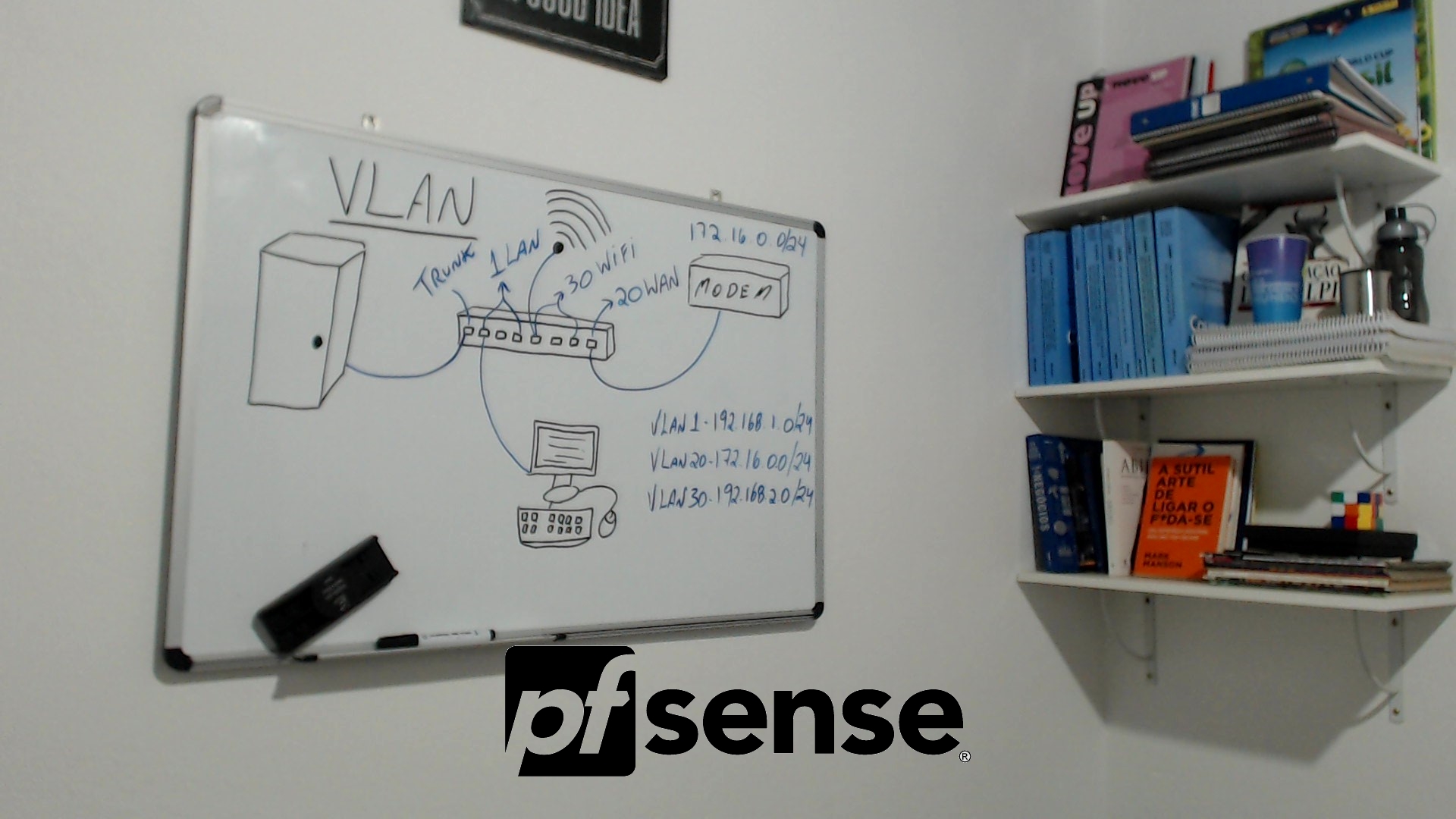

Nesse vídeo nós vamos trabalhar com VLAN no pfSense, vale a pena usar o recurso para segmentar sua rede e obter ganho em desempenho e segurança.

A ideia do vídeo é demonstrar na prática o quanto é fácil configurar uma VLAN no pfSense também.

O vídeo pfSense – Trabalhando com VLAN com 1 interface de rede você será capaz de implementar várias VLANs tendo uma única placa de rede em sua solução de pfSense.

Luiz posso implementar uma máquina com uma única placa de rede em meu ambiente de produção?

– Sim você pode, conheço ambientes com 60 usuários utilizando uma única interface de rede com até dois links de internet.

Virtual LAN

Uma rede local virtual, normalmente denominada de VLAN, é uma rede logicamente independente.

Várias VLANs podem coexistir em um mesmo computador (switch), de forma a dividir uma rede local (física) em mais de uma rede (virtual), criando domínios de broadcast separados.

Uma VLAN também torna possível colocar em um mesmo domínio de broadcast, hosts com localizações físicas distintas e ligados a switches diferentes.

Um outro propósito de uma rede virtual é restringir acesso a recursos de rede sem considerar a topologia da rede.

Redes virtuais operam na camada 2 do modelo OSI. No entanto, uma VLAN geralmente é configurada para mapear diretamente uma rede ou sub-rede IP.

Equipamentos:

- 1 computador Dell Optiplex 960 – pfSense

- 1 AP NanoStation2 – Wifi

- 1 Switch Tp-link TL-SG108E – Rede VLAN

Espero que você tenha gostado do conteúdo aqui apresentado, caso tenha alguma dúvida ou necessidade estou a disposição.

Segue também alguns links de outros vídeos sobre pfSense:

Um forte abraço a todos e até a próxima.

[];

Atualmente atua como Cloud Solutions Manager pela Atos Brasil, entusiasta Microsoft, FreeBSD e Debian, com mais de 15 anos de experiência em infraestrutura de T.I com ambientes heterogêneos, possuí o título de MCT – Microsoft Certified Trainer e especialista em segurança de perímetro, tendo atuado com soluções como Isa Server, iptables, IPFW, Cisco ASA, SonicWall, Fortigate, pfSense e soluções de Web Application Firewall.

Bom tutorial

E como fica a questão de gerenciamento dos APs, digamos se eu quiser gerencia-lOs a partir de qualquer outra VLAN, como faço?

Fala Amigo tudo bem?

O que você quer dizer com gerenciamento dos APs? Se for gerenciamento unificado não conseguimos fazer isso com o pfSense, você precisa de um centralizador da tecnologia usada.

Caso eu não tenha entendido o que realmente você deseja saber, fico a disposição.

Att,

Dá pra controlar por vlan certo Ap com rede coorporativa e visitante? controle do ssid?

Fala amigo,

Preciso entender melhor sua necessidade, mas o pouco que entendi, sim é possível !!!

Att,

Luiz, grande tutorial parabéns!!!

Poderia tirar uma dúvida? Luiz eu tenho 8 AP’s na rede distribuído em vlan’s diferentes. Tem como eu usar uma porta no meu switch que consiga acessar todos os AP’s em vlan’s diferentes, porque eu tenho o software de gerencia do recurso, mas consigo acessar somente os AP’s das Vlan´s que estou conectado.

Magno,

Não conheço o equipamento que você está usando, normalmente é possível você criar um trunk e usar para administração, veja se o equipamento oferece essa possibilidade.

Abraço!

Olá, entendi o que que dizer.

Na porta que está conectado o AP, coloque como Untagged a VLAN que deseja controlador os AP e Tagged as VLANs que deseja para os SSID.

O AP precisa de um IP para ele ser usado, seria assim, o IP que a placa de rede dele recebe. E precisa também para o sinal de WiFi.

Do modo que te falei, o AP terá o IP que da vlan que estiver como untagged e entregara as vlans que estão como tagged

Ótima aula! Parabéns pelo trabalho!

Então, minha dúvida está entre escolher um sistema para solução de firewall, e estou em dúvida entre o pfsense e o endian firewall.

Você poderia me auxiliar dizendo da sua experiência qual sistema tem uma comunidade de apoio com quase todas soluções possíveis, que é atualizado e desenvolvido com frequência, facilidade de uso, funções, etc…

Desde já agradeço!

Aguardo respostas.

Fala amigo,

Sem dúvida alguma se precisa de um bom firewall vai de pfSense!!!

Seja feliz, um forte abraço!!!

Luiz, tudo bem?

Muito bom o seu tutorial, eu tenho uma rede com um Pfsense 2.4.4-RELEASE-p2 e um Switch HP 1820 de 48 portas, gerenciável, fiz todas as configurações conforme você indicou e não funciona, você teria alguma dica, obrigado.

Fala Antonio,

A dica que tenho é revise suas configurações!!!

rs….tem que funcionar!!!

Abraço!

Boa tarde,

tenho um servidor que possui as seguintes interfaces (WAN – LAN – ATIVOS – SERVIDORES – LAB – TI)

gostaria de criar 2 vlans para wifi de alunos e de adm. Diferente do seu vídeo a unica coisa que não fiz foi a parte da vlan na instalação. Segui todos os passos mas não consigo.

Boa tarde amigo,

Preciso entender melhor o cenário para ajudar, mas se seguir o vídeo provável que não tenha problemas nas configurações.

Att,

Boa tarde Pessol, tudo bem?

Implantei em um local exatamente dessa maneira, só uma duvida, lá, tenho a rede local (192.) e a rede wi-fi (10.), inclusive a rede wi-fi vai para um switch (nao gerenciavel) onde está os AP´s. Funcionou tudo certinho.

Sou bem novo em questão ao Pfsense e te peço uma ajuda, nesse caso, as redes estao se conversando, já procurei muita coisa na internet e o pessoal fala em fechar a rota de uma rede pra outra, mas não encontrei como fazer isso. Realmente precisava deixar isso fechado, já que o wifi é exclusivo de visitantes.

Consegue me dar uma luz?

Te agradeço

Fala amigo,

Você pode fazer isso com as regras de firewall.

Att,

Muito obrigado pelo excelente tutorial.

Por favor como que faço para a vlan da rede sem fio não se comunicar com a rede interna?

pois dessa forma ai se eu pingar para os ips da rede interna ele pinga das duas redes e acessa.

Regras amigo!!!

Bom dia,

Eu tenho uma dúvida em relação a VLAN mas é o contrário, o fornecedor do link de internet disse que meu IP era de uma VLAN lá deles que só funcionaria no meu servidor se eu colocasse a TAG 1200 na placa que recebe o link no meu caso a WAN, como faço?

Bom dia,

Amigo, sua dúvida não ficou muito clara para mim, mas configuração de VLAN é basicamente o que temos nesse vídeo.

Temos mais configurações mas muito específicas.

Att,

Olá! Antes quero parabenizar pela excelente demonstração. Muito útil é importante pensar em demonstrar uma estrutura de rede como essa.

Gostaria de saber de você se nesse caso daria pra com uma única interface de rede ter 2 WAN e 1 LAN.

Pois sei que com VLAN da pra ter várias redes, no entanto com 1 interface seria possível fazer 2 VLANs de WAN como seria?

Fala Thiago,

Sim é possível ter duas ou mais, vai depender da disponibilidade do seu Switch quando a portas.

Att,

Bom dia.

Eu fiz, exatamente, como vc. Criei uma rede “fisica” LAN e depois criei uma VLAN usando essa LAN. Coloquei 192.168.1.0 para a LAN e 192.168.2.0 para a VLAN. Agora eu preciso fazer os pcs que usam a 192.168.2.0 conectem nas impressoras da 192.168.1.0.

Tentei todo tipo de tutorial e regras de firewall, mas não funcionam. Vc pode me ajudar?

Boa tarde meu amigo,

E qual sua dúvida meu amigo? Quer comunicar essas redes?

Basicamente isso deve ser feito a nível de roteamento!!!

Att,

Boa tarde!

Primeiramente, que aula excelente!

Gostaria de uma ajuda em uma questão:

Tenho 2 links e duas interfaces de rede, neste cenário qual seria a melhor opção para ligar ?

– Usar como no vídeo apenas uma interface de rede aproveitando-se do switch gerenciável para ligar os dois links e fazer a distribuição;

– usar um switch gerenciável para ligar as duas redes em uma interface e ligar a outra interface em outro switch ?

Desde já, grato pela ajuda!

Bom dia meu amigo,

Se você possui 2 interfaces acho ótimo, use uma para WAN e a outra para LAN, na interface de LAN trabalhe com suas VLANs para rede interna, caso tenha necessidade poderá fazer o trabalho de VLANs com sua interface WAN para trabalhar com mais de um LINK.

Forte abraço e obrigado pelo comentário!!!

Opa Luiz, muito bom a sua aula.

Preciso de uma ajuda para o cenário que possuo. Hoje tenho na minha infraestrutura um servidor que uso com o ESXI, na questão de hardware, tenho o modem da operadora e o TPlink citado na sua aula. O servidor possui uma placa de rede. Para esse cenário, como devo configurar? Preciso configurar as vlans também no ESXI? Pois todas as máquinas que tenho estão virtualizadas, inclusive o pfsense, más quero que todo o tráfego da rede passe por ele, inclusive a liberação de portas.

Precisando de ajuda ainda Amigo??

Desculpe a demora na resposta ai!!! Abraço!!!

Olá. acabei de criar um pfSense, porém a vlan não funciona, comprei o mesmo SW, fiz as mesmas configurações, mesmo assim, não funciona…

Fala meu amigo,

Certamente tem alguma configuração errada, o seu ambiente é virtualizado?

Se for virtualizado precisa configurar as vlans a nivel de hypervisor.

Att,

Luiz, bom dia!

Parabéns pelo conteúdo e disponibilidade!

Tenho um cenário onde utilizo um servidor Pfsense, com dois links de internet fazendo failover e com usuários internos com acesso internet e a um sistema de protocolo, compras, tributação e etc… Mas também, tenho usuários que só se conectam via wifi para navegação básica mesmo. Já peguei a rede assim e gostaria de trazer mais segurança pra ela, pois os usuários do wifi conseguem acessar o webconfigurator do Pfsense (vai haver sempre o risco de alguém conseguir a senha e tentar invadir, já que alguns cargos altos ainda tem seu MAC passando por fora do Captive Portal).

Gostaria de saber se, criando uma vlan wifi, eu conseguiria fazer com que estes usuários continuassem navegando sem enxergar a minha rede interna e o servidor Pfsense?

Fale meu amigo,

Consegue sim!!!

Abraço!

Ótimo vídeo.

O único que achei com exemplos práticos.

Uma dúvida: como libero as portas de acesso externo no router (vivo) e no pfsense….a porta TS (3389) por exemplo?

Tenho que liberar inúmeras portas para o ERP da empresa, mas o router só aceita 4 regras….por isso estou procurando o pfsense.

Obrigado

Boa tarde,

Você pode fazer um NAT para o seu pfSense.